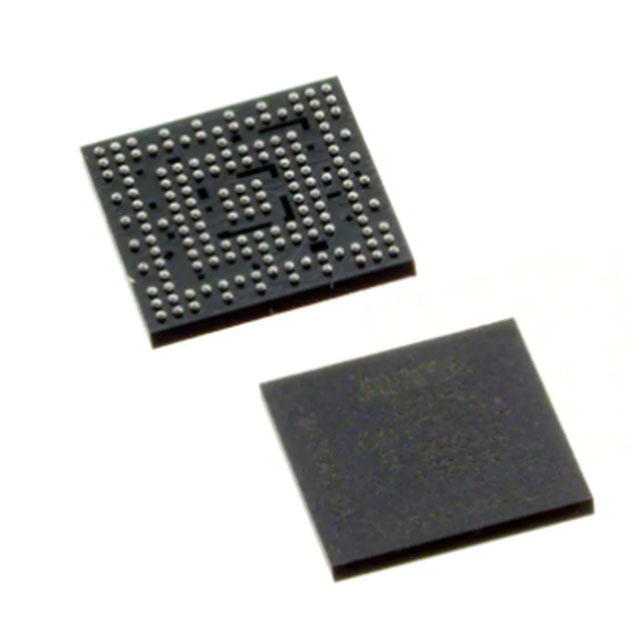

Nuevo XC7A75T-1CSG324I Original, Stock puntual, servicio BOM integral, Chip Ic, circuitos integrados IC FPGA 210 I/O 324CSBGA

Atributos del producto

| TIPO | DESCRIPCIÓN |

| Categoría | Circuitos integrados (CI)IncorporadoFPGA (matriz de puertas programables en campo) |

| fabricante | AMD Xilinx |

| Serie | Artix-7 |

| Paquete | Bandeja |

| Paquete estándar | 126 |

| Estado del producto | Activo |

| Número de LAB/CLB | 5900 |

| Número de elementos/celdas lógicas | 75520 |

| Bits de RAM totales | 3870720 |

| Número de E/S | 210 |

| Suministro de voltaje | 0,95 V ~ 1,05 V |

| Tipo de montaje | Montaje superficial |

| Temperatura de funcionamiento | -40°C ~ 100°C (TJ) |

| Paquete / Estuche | 324-LFBGA, CSPBGA |

| Paquete de dispositivo del proveedor | 324-CSPBGA (15×15) |

| Número de producto básico | XC7A75 |

¿Qué importancia tiene la programabilidad para la próxima generación de dispositivos de seguridad?

La digitalización y la automatización son ahora una tendencia global.A raíz de la epidemia, los servicios en todos los sectores se están trasladando a Internet y, con la rápida implementación del trabajo a domicilio, las personas dependen cada vez más de la conectividad a Internet para su trabajo y su vida.

Sin embargo, a medida que la cantidad de usuarios y dispositivos conectados continúa aumentando y las funciones y necesidades se vuelven más diversas, la arquitectura del sistema se vuelve cada vez más compleja y el alcance de las funciones del sistema se expande, lo que genera una gran cantidad de riesgos potenciales.Como resultado, el tiempo de inactividad es algo común y los “fallos” suelen aparecer en los titulares.

El documento técnico de Xilinx WP526, La importancia de la programabilidad en dispositivos de seguridad de próxima generación, explora múltiples arquitecturas de firewall y la combinación de la flexibilidad y capacidad de configuración de los dispositivos adaptativos de Xilinx y sus ofertas de IP y herramientas para mejorar significativamente el rendimiento del procesamiento de seguridad.

Los dispositivos de seguridad continúan evolucionando

La próxima generación de implementaciones de seguridad de red continúa evolucionando y experimentando un cambio arquitectónico de implementaciones de respaldo a implementaciones en línea.Con el inicio de las implementaciones de 5G y el aumento exponencial en la cantidad de dispositivos conectados, existe una necesidad urgente de que las organizaciones revisen y modifiquen la arquitectura utilizada para las implementaciones de seguridad.Los requisitos de rendimiento y latencia de 5G están transformando las redes de acceso y, al mismo tiempo, requieren seguridad adicional.Esta evolución está impulsando los siguientes cambios en la seguridad de la red.

1. mayores rendimientos de seguridad L2 (MACSec) y L3.

2. la necesidad de un análisis basado en políticas en el borde/acceso

3. seguridad basada en aplicaciones que requiere mayor rendimiento y conectividad.

4. el uso de IA y aprendizaje automático para análisis predictivos e identificación de malware

5. la implementación de nuevos algoritmos criptográficos que impulsen el desarrollo de la criptografía poscuántica (QPC).

Junto con los requisitos anteriores, se adoptan cada vez más tecnologías de red como SD-WAN y 5G-UPF, lo que requiere la implementación de segmentación de red, más canales VPN y una clasificación de paquetes más profunda.En la generación actual de implementaciones de seguridad de red, la mayor parte de la seguridad de las aplicaciones se maneja mediante software que se ejecuta en la CPU.Si bien el rendimiento de la CPU ha aumentado en términos de número de núcleos y potencia de procesamiento, los crecientes requisitos de rendimiento aún no pueden resolverse mediante una implementación pura de software.

Los requisitos de seguridad de las aplicaciones basadas en políticas cambian constantemente, por lo que la mayoría de las soluciones disponibles en el mercado sólo pueden manejar un conjunto fijo de encabezados de tráfico y protocolos de cifrado.Debido a estas limitaciones del software y las implementaciones fijas basadas en ASIC, el hardware programable y flexible proporciona la solución perfecta para implementar seguridad de aplicaciones basada en políticas y resuelve los desafíos de latencia de otras arquitecturas programables basadas en NPU.

El SoC flexible tiene una interfaz de red totalmente reforzada, IP criptográfica y lógica y memoria programables para implementar millones de reglas de políticas a través del procesamiento de aplicaciones con estado, como TLS y motores de búsqueda de expresiones regulares.